AutonetMagz.com – Sekarang sepertinya sudah banyak contoh-contoh pihak yang mencoba meretas mobil, apalagi kalau kalian sudah nonton Fast and Furious 8. Lihat bagaiman Cipher meretas sistem elektronik dan komputer mobil-mobil baru dan menggunakannya untuk memuluskan rencana jahatnya. Kalau lihat di film sih, mobil-mobil yang bisa diretas kebanyakan dari mobil-mobil Fiat-Chrysler Alliance… Ngeri juga ya?

Namun siapa yang sangka bahwa mobil-mobil dari Mazda juga bisa diretas, dan konon caranya tidak begitu susah, cukup bermodalkan download software dan colok USB. Software untuk mencobanya sudah ada di Github, bisa diunduh secara gratis. Diyakini, jika sudah bisa masuk ke sistemnya, peretas bebas mau melakukan personalisasi apapun buat sistem MZD Connect-nya. Kode dalam software ini dideskripsikan sebagai berikut :

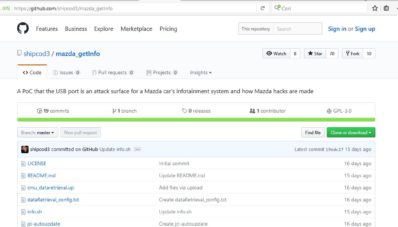

“Sebuah POC (Proof of Concept atau bukti konsep) bahwa port USB adalah akses untuk menyerang sistem infotainment mobil Mazda dan bagaimana cara peretasan mobil Mazda dibuat.”

Ini semua dibuat oleh peneliti keamanan, Jay Turla. Kode ini sudah mencakup seperangkat alat yang disebut MZD-AIO-TI (Mazda All In One Tweaks Installer), yang menjalankan perintah yang setara dengan saat meminta akses ke sistem MZD Connect standar bawaan Mazda, khususnya Mazda yang dibuat tahun 2014 hingga sekarang. Diwawancarai oleh Bleeping Computers, Turla menjelaskan bagaimana sistem peretasan yang dibuatnya bekerja.

“Jadi saya melakukan penelitian tentang bagaimana peretasan itu dilakukan, termasuk cara membuat aplikasi. Saya mempelajari bagaimana MZD-AIO-TI (MZD All In One Tweak Installer dari Trezdog44) bekerja dan menemukan bahwa tweak menyertakan eksekusi skrip tweak.sh melalui cmu_dataretrieval.up dan dataRetrieval_config.txt. Jadi, saya memutuskan untuk membuat repo mazda_getInfo, yang menunjukkan bahwa port USB adalah akses serangan untuk sistem infotainment mobil Mazda dengan menggemakan keluaran dari dua perintah *nix yang diketahui melalui jci-dialog yang muncul sebagai kotak dialog dalam sistem infotainment. Saya hanya ingin membuatnya lebih sederhana untuk memberi sedikit awareness.”

Peretasan ini langsung jalan kala USB berisi software ini dicolok ke mobil Mazda. Tolong dicatat, peretasan ini mewajibkan adanya koneksi USB ke port USB secara fisik, jadi ini bukan peretasan jarak jauh, dan yang diserang hanya sistem MZD Connect-nya saja. Jadi peretasan via USB ini tidak akan bisa untuk menyalakan mesin mobil, mengendarai atau malah membajak mobil dari jarak jauh, tapi Turla mengakui hal seperti itu bukan tak mungkin, sebab MZD Connect masih ada cacatnya.

Di sisi positifnya, peretasan telah memungkinkan pemilik/hacker Mazda yang menggunakan celah yang rentan ini untuk melakukan perancangan ulang software dan antarmuka sistem infotainment sesuai keinginan mereka. Meski Mazda telah mengeluarkan patch firmware bulan lalu untuk memperkuat sistem (firmware MZD Connect versi 59.00.502), hal ini masih terlihat sebagai peluang yang terlewatkan untuk Mazda.

Jika Mazda telah sampai ke aspek penyetelan infotainment dan menambahkan keamanan untuk mencegah eksploitasi berbahaya ke mesin atau sistem kontrol mobil, Mazda bisa saja mengambil langkah untuk menjadi salah satu pembuat mobil pertama yang memiliki center stack yang bersifat terbuka dan customizable. Bagaimana pemilik Mazda baru? Mau coba? Sampaikan opinimu di kolom komentar!

PERINGATAN : DWYOR (Do With Your Own Risk). Meretas sistem informasi normalnya dapat menggugurkan garansi resmi mobil yang anda miliki, apapun mobilnya. Jika anda tidak piawai dalam sistem IT atau tidak punya kenalan dekat yang mengerti betul bagaimana IT, software dan langkah-langkah peretasan mobil dilakukan dan bagaimana cara memulihkannya jika terjadi sesuatu yang tidak diinginkan, kami tidak menyarankan anda untuk benar-benar mencobanya. Cobalah jika anda sudah benar-benar paham dan benar-benar siap menanggung semua perubahan yang terjadi pada mobil anda.

Read Next: Skutik Listrik Honda Akan Diproduksi Tahun 2018